A Akamai Technologies anunciou seu novo relatório SOTI (State of the Internet), que analisa o tráfego global de DNS (Sistema de Nomes de Domínio). O estudo, intitulado Rota de ataque: análise de tráfego de DNS mal-intencionado, identificou que cerca de 16% das organizações entrevistadas detectaram comunicação com domínios associados a servidores de comando e controle (conhecido como C2), indicando violações de rede durante o ano passado.

De acordo Helder Ferrão, Gerente de Marketing de Indústrias da Akamai Technologies para América Latina, os ciberataques de DNS são bastante recorrentes no mundo do crime cibernético, visto que todo funcionamento da internet é baseado em números de IP, ou seja, necessitam de um DNS para transformar o que foi digitado em endereços IPs, e isso ajuda a entender a grande popularidade dessa forma de ataque.

“Em linhas gerais, o DNS é um sistema que codifica os domínios das páginas na internet em números de IP. No momento que o usuário digita na barra do navegador o nome ou URL (Uniform Resource Locator) – endereço eletrônico do site que deseja acessar, um processo de decodificação envolvendo servidores e base de dados é acionada. Esse sistema é o DNS. Grandes organizações costumam ser as mais afetadas por ataques DNS, devido a quantidade de informações valiosas que possuem e processam no seu dia a dia”, explica Ferrão.

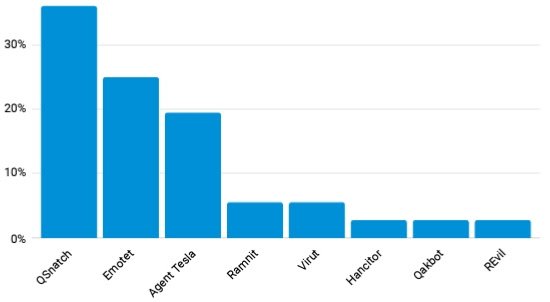

A pesquisa da Akamai também descobriu que os programas de malware Emotet e QSnatch estão entre os que mais atacaram a América Latina em 2022, correspondendo sozinhos a mais de 50% do volume de ataques observados, como mostra o gráfico abaixo:

Helder acrescenta que “agentes maliciosos como o QSnatch e Emotet, e até outros que tiveram impacto relevante na América Latina, como o Agent Tesla e o Ramnit, focam em roubo de senhas e dados sensíveis, representando um alto risco para as organizações. Páginas derrubadas e fora do ar por muito tempo com intuito de causar prejuízos e redirecionamento de sites para enganar usuários são algumas das consequências mais comuns dos ataques DNS”.

Mas como se proteger dos ataques DNS?

O especialista da Akamai recomenda monitorar as comunicações DNS em tempo real, para que dessa maneira a organização consiga identificar rapidamente alguma forma de atividade incomum e/ou maliciosa, tornando mais fácil e efetivo colocar em prática as medidas de segurança adequadas para lidar com incidentes.

Além disso, Helder também pondera que é uma boa ideia ter mais de um provedor de serviços DNS, sendo aconselhado ter a maior quantidade possível, a depender do caso. Com essa postura preventiva de cibersegurança, usuários e organizações conseguem diversificar sua infraestrutura para manter serviços disponíveis e em funcionamento, ficando menos dependentes. Por fim, realizar verificações regulares para detectar e combater vírus e malwares é uma atitude simples, mas que pode prevenir problemas futuros. Também é importante manter atualizados todos os sistemas utilizados por uma empresa.

“Para conhecer as ameaças e as estratégias para combatê-las, é fundamental que as organizações levem em consideração as tendências regionais e busquem as soluções de cibersegurança adequadas. O relatório da Akamai mostrou a variedade de crimes cibernéticos modernos e ilustrou como os invasores estão tendo sucesso quando combinam diversas ferramentas e técnicas em um único ataque integrado em vários estágios. Nossa pesquisa detalha profundamente as metodologias dos criminosos e analisa os indicadores desses ataques, além de orientar como mitigá-los”, finaliza Ferrão.

*Fonte: Assessoria de Imprensa.