*Este alerta da Check Point Research foi divulgado para a imprensa e eu reproduzo (quase) na íntegra:

A divisão de Inteligência em Ameaças da Check Point® Software Technologies, fornecedora de cibersegurança global, publicou o Índice Global de Ameaças referente ao mês de setembro de 2022. Os pesquisadores da Check Point Research (CPR) relataram que, embora o Formbook ainda seja o malware mais prevalente, impactando 3% das organizações em todo o mundo, o malware Vidar alcançou a oitava posição, ou seja, sete posições acima em relação à lista do mês de agosto.

O Vidar é um InfoStealer (malware de roubo de informações) projetado para fornecer aos atacantes acesso backdoor, permitindo que eles roubem informações bancárias confidenciais, credenciais de login, endereços IP, histórico do navegador e carteiras digitais de dispositivos infectados. O aumento em sua predominância segue uma campanha maliciosa em que sites falsos do Zoom, como zoomus[.]website e zoom[-]download[.]space, foram usados para atrair usuários para baixar o malware. Porém, o Formbook, um InfoStealer direcionado ao sistema operacional Windows, permanece em primeiro lugar no ranking global mensal.

Além disto, desde o início da guerra entre Rússia e Ucrânia, a divisão CPR continuou monitorando o impacto nos ataques cibernéticos em ambos os países. Enquanto o conflito se intensifica, o Índice de Ameaças Globais da CPR do mês de setembro mostra uma mudança significativa na “classificação de ameaças” de muitos países do Leste Europeu. A classificação de ameaça representa o quanto uma organização está sendo atacada em um país específico em comparação com o resto do mundo. Em setembro, a Ucrânia saltou 26 posições, a Polônia e a Rússia subiram 18 posições cada uma e a Lituânia e a Romênia subiram 17, entre outros. Todos esses países estão agora entre os 25 primeiros com a maior degradação em seu ranking ocorrido em setembro.

“À medida que a guerra física continua, o mesmo acontece com a guerra no ciberespaço. Provavelmente não é coincidência que as classificações de ameaças de muitos países do Leste Europeu tenham aumentado no mês passado. Todas as organizações estão em risco e devem mudar para uma estratégia de segurança cibernética preventiva antes que seja tarde demais”, ressalta Maya Horowitz, vice-presidente de Pesquisa da Check Point Software Technologies.

“Em termos dos malwares mais prevalentes no mês de setembro, é interessante ver o Vidar saltar para o Top 10 após uma longa ausência. Os usuários do Zoom precisam ficar atentos a links fraudulentos, pois é assim que o malware Vidar tem sido distribuído recentemente. Sempre fique de olho em inconsistências ou palavras com erros ortográficos em URLs. Se parece suspeito, provavelmente é”, reforça Maya.

A CPR também revelou que a “Web Server Exposed Git Repository Information Disclosure” é a vulnerabilidade mais explorada, impactando 43% das organizações em todo o mundo, seguida de perto pela “Apache Log4j Remote Code Execution”, que caiu do primeiro para o segundo lugar, com um impacto de 42%. Em setembro também a Educação/Pesquisa permaneceu em primeiro lugar como o setor mais atacado globalmente.

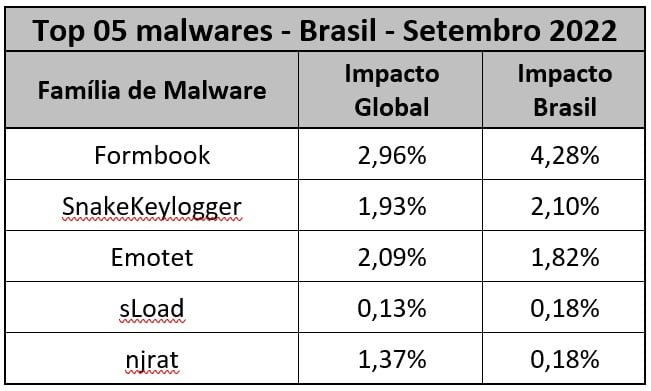

Principais famílias de malware

* As setas referem-se à mudança na classificação em comparação com o mês anterior.

Em setembro, o FormBook ainda foi o malware mais difundido no mês, impactando 3% das organizações em todo o mundo, seguido por XMRig e AgentTesla, ambos com um impacto global de 2% nas organizações.

↔ FormBook — É um InfoStealer direcionado ao sistema operacional Windows e foi detectado pela primeira vez em 2016. É comercializado como Malware-as-a-Service (MaaS) em fóruns de hackers ilegais por suas fortes técnicas de evasão e preço relativamente baixo. O FormBook coleta credenciais de vários navegadores da Web, captura telas, monitora e registra digitações de teclas e pode baixar e executar arquivos de acordo com as ordens de seu C&C (Comando & Controle).

↑ XMRig – É um software de mineração de CPU de código aberto usado para o processo de mineração da criptomoeda Monero e visto pela primeira vez em maio de 2017. Os atacantes geralmente abusam desse software de código aberto, integrando-o ao malware para realizar mineração ilegal nos dispositivos das vítimas.

↓ AgentTesla – É um RAT avançado que funciona como keylogger e ladrão de informações, capaz de monitorar e coletar a entrada do teclado da vítima, teclado do sistema, capturar screenshots e exfiltrar credenciais para uma variedade de softwares instalados na máquina da vítima (incluindo Google Chrome, Mozilla Firefox e o cliente de e-mail Microsoft Outlook).

A lista global completa das dez principais famílias de malware em setembro pode ser encontrada no blog da Check Point Software.

Principais setores atacados no mundo e no Brasil

Quanto aos setores, em setembro, Educação/Pesquisa prosseguiu como o setor mais atacado globalmente, seguido por Governo/Militar e Saúde; os mesmos setores e as mesmas posições na lista de agosto.

1.Educação/Pesquisa

2.Governo/Militar

3.Saúde

No Brasil, os três setores no ranking nacional mais visados em setembro foram:

1.Saúde

2.Governo/Militar

3.Transportes

O setor de Saúde no Brasil voltou a ocupar o primeiro lugar no ranking, sendo que uma organização deste setor foi atacada em média 1.613 vezes por semana nos últimos seis meses (abril a setembro de 2022).

O setor de Educação/Pesquisa permaneceu em sétimo lugar em setembro no ranking nacional.

Principais vulnerabilidades exploradas

Em setembro, a equipe da CPR também revelou que a “Web Server Exposed Git Repository Information Disclosure” foi a vulnerabilidade mais explorada, impactando 43% das organizações no mundo, seguida pela “Apache Log4j Remote Code Execution”, a qual desceu para o segundo lugar com impacto global foi de 42% das organizações. A “Command Injection Over HTTP ” saltou para o terceiro lugar das vulnerabilidades com um impacto global de 40%.

↑Web Server Exposed Git Repository Information Disclosure – a vulnerabilidade de divulgação de informações foi relatada no Repositório Git. A exploração bem-sucedida desta vulnerabilidade pode permitir a divulgação não intencional de informações da conta.

↓Apache Log4j Remote Code Execution (CVE-2021-44228) – Existe uma vulnerabilidade de execução remota de código no Apache Log4j. A exploração bem-sucedida dessa vulnerabilidade pode permitir que um atacante remoto execute código arbitrário no sistema afetado.

↑ Command Injection Over HTTP (CVE-2021-43936,CVE-2022-24086) –Uma vulnerabilidade de injeção de comando sobre HTTP foi relatada. Um atacante remoto pode explorar esse problema enviando uma solicitação especialmente criada para a vítima. A exploração bem-sucedida permitiria que um atacante executasse código arbitrário na máquina de destino.

Principais malwares móveis

Em setembro, o Anubis saltou para o primeiro lugar como o malware móvel mais difundido, seguido por Hydra e Joker.

1.Anubis é um cavalo de Troia bancário projetado para smartphones Android. Desde que foi detectado inicialmente, ele ganhou funções adicionais, incluindo a funcionalidade Remote Access Trojan (RAT), keylogger, recursos de gravação de áudio e vários recursos de ransomware. Foi detectado em centenas de aplicativos diferentes disponíveis na Google Store.

2. Hydra é um cavalo de Troia bancário projetado para roubar credenciais financeiras, solicitando às vítimas que ativem permissões perigosas.

3.Joker é um spyware Android no Google Play, projetado para roubar mensagens SMS, listas de contatos e informações do dispositivo. Além disso, o malware também pode inscrever a vítima em serviços premium pagos sem seu consentimento ou conhecimento.

Os principais malwares de setembro no Brasil

O principal malware no Brasil em setembro também foi o Formbook com impacto de 4,28%, superior ao impacto global de 3% (exatamente 2,96%). O malware SnakeKeylogger apareceu em segundo com impacto de 2,10% e o Emotet ficou em terceiro com 1,82%.