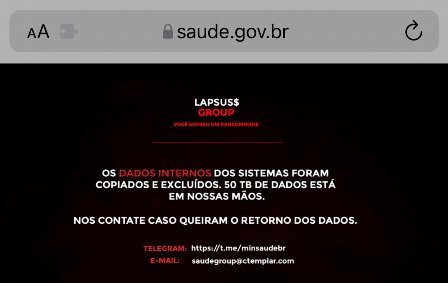

Independentemente de ter sido um ataque com fins lucrativos ou por conotação ideológica, o episódio do bloqueio aos bancos de dados do Ministério da Saúde esconde uma falha de gestão do contrato de nuvem, que é executado desde 2019 com a AWS – Amazon Web Services, empresa que na entrevista coletiva do Ministério da Saúde realizada hoje(10), teve o seu nome preservado pelo secretário-executivo, Rodrigo Otávio da Cruz.

No início da noite o grupo criminoso informou que quer dinheiro para devolver os dados que roubou e que não liga para a disputa política que existe no país, desmentindo o Ministério da Saúde, que trabalha com a versão de ataque ideológico.

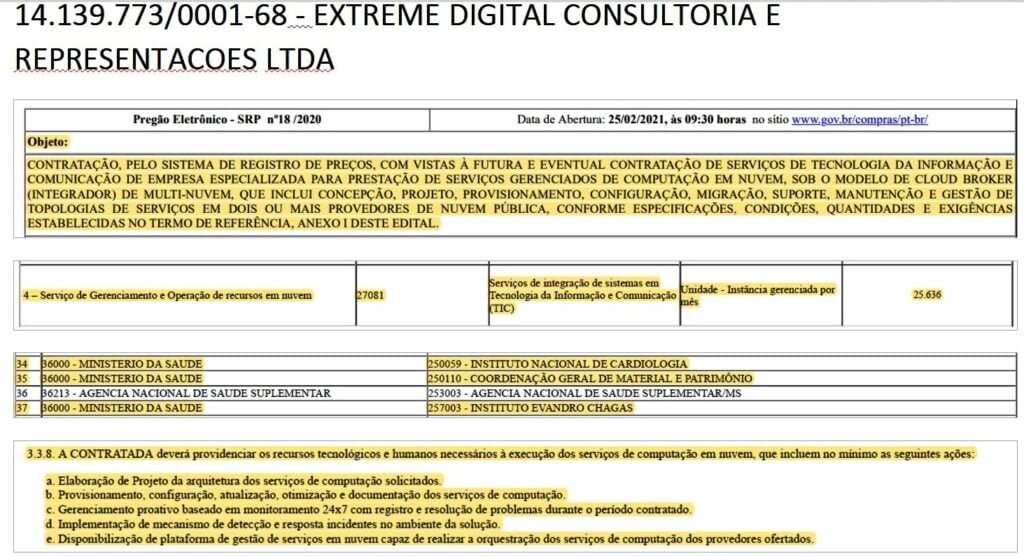

O Ministério da Saúde está hospedado na nuvem pública criada pelo Ministério da Economia desde 2019, cujo provedor é a AWS. Este ano houve uma renovação do projeto, mas a Amazon Web Services continuou a operar os contratos que já mantinha no governo, entre eles o deste ministério. Porém, no novo modelo, o Ministério da Economia passou a contar também com um integrador (broker), que é a empresa EDS – Extreme Digital Consultoria e Representações LTDA – outra a ter seu nome preservado pelo ministério em sua coletiva de imprensa. A “Nuvem Federal” como é conhecida o projeto do Ministério da Economia ainda conta com os provedores Huawei e o Google.

Isso deixa margens para questionamentos, sobre quem estaria agora “ajudando” com boa vontade a TI do Datasus a resolver o problema, já que o secretário não informou.

Ajudando como?

Seja quem for a empresa, as duas são responsáveis pela execução deste contrato e, se houve falha de segurança, deveriam responder por ela. O Ministério da Saúde ao não divulgar sequer o nome da responsável claramente, também estaria sinalizando que “passará pano” para o problema após ele ser resolvido.

Os principais órgãos do ministério utilizam o “Serviço de Gerenciamento e Operação de recursos em nuvem” da Amazon, cuja a gestão do contrato agora é feita pelo broker através da integradora EDS:

(clique para ampliar a imagem)

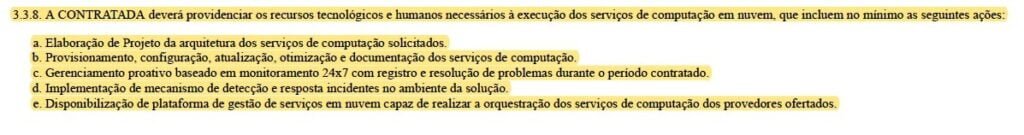

Desde o lançamento do Termo de Referência, que levou à contratação dos operadores de nuvem e a EDS como o integrador (ou broker), estavam estabelecidas as obrigações técnicas para o fornecimento do serviço. Portanto, não pode agora o secretário-executivo do Ministério da Saúde vir a informar que essas empresas estão dando uma “ajudinha” ao Datasus para corrigir o problema.

Fica uma indagação no ar, segundo o Termo de Referência acima: Como foi que o tal “mecanismo detecção” não alertou e acionou imediatamente a TI do Ministério? E se acionou, por que não houve resposta imediata à tentativa de intrusão?

Na coletiva de imprensa o secretário executivo do Ministério da Saúde, Rodrigo Otávio da Cruz, foi evasivo ao explicar como se deu o ataque à sua rede. Não explicou praticamente nada sobre como ocorreu e de quem seria essa responsabilidade.

Mas se a Polícia Federal quer realmente encontrar o responsável (ou responsáveis) pelo ataque ao Ministério da Saúde, que vai adiar a implantação do Passaporte da Vacina no Brasil, terá que apertar o cerco contra todos os técnicos de TI do Datasus com credenciais de administrador da rede. E também, pelo mesmo motivo, contra as duas empresas prestadoras hospedagem e do serviço de integração dos sistemas do ministério com a nuvem: a Amazon e, a EDS.

Acesso facilitado

No mercado de TI há uma tese de que o criminoso teve o acesso facilitado para entrar na rede do Ministério da Saúde, através do recebimento de uma credencial de administrador da rede do ministério. Quem deu ou quem se valeu dela para cometer esse crime, será a questão a ser levantada pela Polícia Federal.

O “modus operandi” do ataque seria muito similar ao que ocorreu no Superior Tribunal de Justiça. Um criminoso, de posse de uma credencial de administrador, passou a frequentar a rede até sentir-se seguro para instalar um ransomware e capturar o ambiente de informática do tribunal. Passando a seguir a exigir resgate.

A diferença seria que, no caso do Ministério da Saúde, segundo a versão ministerial, não houve tal pedido de dinheiro, o que leva à suspeita de que o ataque teve mais conotação ativismo político do que o objetivo de ter lucro com a ação. Já desmentida pelos tais “hackers”.

Tanto a AWS, quanto a Huawei e o Google, participam de outra nuvem federal: a do Serpro, que opera em paralelo com a do Ministério da Economia, duplicidade de serviços inexplicável até hoje na Administração Federal. A diferença está no “broker”. O Serpro atua como o integrador, enquanto que a nuvem do Ministério da Economia escolheu a Extreme Digital para a gestão.

Como até hoje não foi registrado nenhum incidente de segurança desse gênero na rede da estatal, é de se questionar se o problema agora no Ministério da Saúde, não foi originado na empresa contratada pelo Ministério da Economia, que confiou a gestão da sua nuvem federal para uma empresa privada.

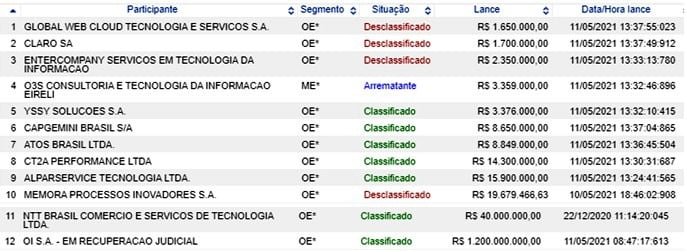

A EDS curiosamente surgiu no mercado como broker recentemente e foi a vencedora de um pregão pra lá de esquisito no Banco do Brasil, que desqualificou três empresas antes que pudesse contratá-la. Com um preço R$ 3.359.000,00 para um contrato de 24 meses, que ficou 113% maior que o da primeira colocada, que terminou desclassificada.

Outro fato curioso no Banco do Brasil. O vencedor do polêmico pregão foi a empresa “OS3 Consultoria e Tecnologia da Informação”. Só que logo em seguida ela anunciou ao mercado que foi vendida para a Extreme Digital Consultoria e Representações LTDA.

Ao que parece a EDS preferiu comprar o polêmico vencedor a ter de bater preço com os demais concorrentes no pregão do BB.

*Assim até eu ganharia esse contrato no Banco do Brasil.